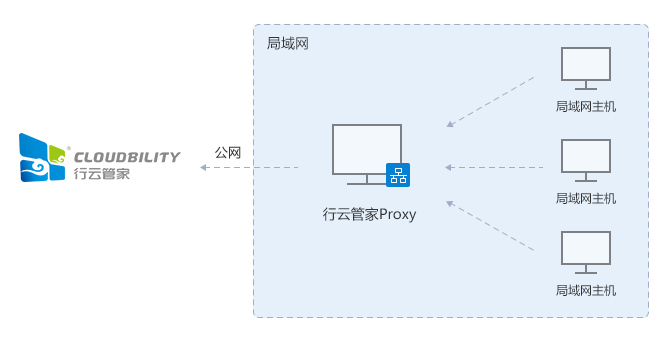

行云管家作为一个一站式的云计算管理平台,我们希望用户能够使用行云管家来完成所有的日常运维工作。同时,作为一个以堡垒机为核心特性的产品,本身也要求目标设备不能够被其它终端直接访问,而应该以行云管家为跳板机的方式进行访问。这样可以避免团队中的一些成员直接访问目标设备,从而绕过行云管家的审计。

行云管家在部署模型上,不会改变现有网络结构,侵入性小。我们需要限制对目标设备的访问时,就需要通过防火墙策略来实现访问隔离。

【图1】 行云管家局域网主机部署模型

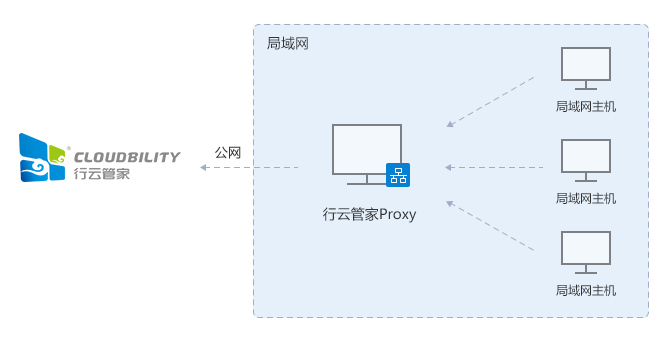

行云管家作为一个一站式的云计算管理平台,我们希望用户能够使用行云管家来完成所有的日常运维工作。同时,作为一个以堡垒机为核心特性的产品,本身也要求目标设备不能够被其它终端直接访问,而应该以行云管家为跳板机的方式进行访问。这样可以避免团队中的一些成员直接访问目标设备,从而绕过行云管家的审计。

行云管家在部署模型上,不会改变现有网络结构,侵入性小。我们需要限制对目标设备的访问时,就需要通过防火墙策略来实现访问隔离。

【图1】 行云管家局域网主机部署模型

在规划防火墙设置策略之前,我们需要先设定以下准则,所有的防火墙策略均在以下前提下来制定:

在设置防火墙之前,您还需要了解行云管家的服务器IP列表(截止2019年4月22日):

| 服务器所在区域 | IP地址 |

|---|---|

| 深圳 | 120.79.228.248 |

| 深圳 | 120.79.177.136 |

| 北京 | 39.106.168.240 |

| 杭州 | 47.99.75.202 |

| 成都 | 118.24.11.200 |

| 香港 | 47.75.121.140 |

| 海外(美西) | 47.88.93.102 |

| 海外(欧洲) | 47.254.178.31 |

温馨提示:以上IP指的是行云管家SaaS环境下的服务器IP列表,如果您使用的是行云管家私有部署版,那么IP就是您部署行云管家的服务器IP;

从行云管家部署模型上,我们可以看到,一个完整的主机访问过程包含两部分:Proxy(或内网访问助手)通过公网访问行云管家、Proxy(内网访问助手)通过内网访问目标主机。下面分别介绍公网和内网的防火墙策略设置。

在公网方面,行云管家独创的内网访问服务是由Proxy(或内网访问助手)来主动反向连接行云管家门户,我们只需要确保所有的Proxy(或内网访问助手)能够访问到行云管家服务器的【服务端口】即可,无需专门为行云管家开放公网入方向的端口。因此,您大可以根据业务需要,将所有不必要的公网入端口关闭。

所谓行云管家的服务端口,在行云管家SaaS版中指:行云管家服务器的80(Web服务)和443(Https服务)端口,在行云管家私有部署版,是指【访问端口】,默认是80;

如果您的办公网络中,公网出方向的访问能力是不受限的,您无需做任何设置。但如果您的办公网络有相关限制,请在防火墙规则中增加策略:

内网访问策略,我们需要切断除Proxy(或内网访问助手)之外的所有终端来访问目标主机的【远程端口】(远程端口包括:22(SSH协议)、3389(RDP协议)以及其它需要用到的协议端口),因此请增加策略:

最后,由于行云管家Agent安装时,目标主机需要访问到Proxy(或内网访问助手)宿主机的8326端口,因此请增加策略: